Port scan — различия между версиями

Drakylar (обсуждение | вклад) м (→angry ip scanner) |

Drakylar (обсуждение | вклад) м |

||

| Строка 16: | Строка 16: | ||

В списке приведены не все | В списке приведены не все | ||

| − | + | -sV - выводится версия сервиса | |

| + | |||

| + | -O - операционная система | ||

| + | |||

| + | –sP - пинг сканнирование | ||

| + | |||

| + | -PN - не использовать пинг сканнирование | ||

| + | |||

| + | -PU - UDP пингование | ||

| + | |||

| + | -PO <список_протоколов> - пингование с использованием IP протокола | ||

| + | |||

| + | -PR - ARP пингование | ||

| + | |||

| + | --traceroute - Отслеживать путь к хосту | ||

| − | + | --dns-servers <server1>[,<server2>[,...]] - Сервера для обратного разрешения DNS | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

''Скрипты'' | ''Скрипты'' | ||

| Строка 66: | Строка 66: | ||

''Аргументы'' | ''Аргументы'' | ||

| − | + | -A - пытается определить версию с помощью специальных пакетов. | |

| − | + | ||

| − | + | -B - только показать баннеры. | |

| − | + | ||

| − | + | -W - обновить базу. | |

| − | + | ||

| − | + | -P - full connect port scanner | |

| − | + | ||

| − | + | -6 - ipv6 | |

| − | + | ||

| − | + | -d - дампить все пакеты | |

| − | + | ||

| − | + | -o - вывод в файл | |

====zmap==== | ====zmap==== | ||

| Строка 90: | Строка 90: | ||

''Аргументы'' | ''Аргументы'' | ||

| − | + | --list-probe-modules - список доступных модулей зондирования | |

| − | + | ||

| − | + | -M [модуль] - выбрать модуль зондирования | |

| − | + | ||

| − | + | --probe-args=args - аргументы, для передачи модулю зондирования | |

| − | + | ||

| − | + | --list-output-modules - cписок доступных модулей вывода | |

| − | + | ||

| − | + | -i [имя] - имя сетевого интерфейса | |

====angry ip scanner==== | ====angry ip scanner==== | ||

Версия 07:45, 30 августа 2017

Данная страничка посвящена сканнированию портов и определению сервисов.

Содержание

Поиск открытых портов

Утилиты

nmap/zenmap

nmap( и gui zenmap ) - одна из самых известных утилит по сканнированию сети с гибкой настройкой.

nmap [args] host

Аргументы

В списке приведены не все

-sV - выводится версия сервиса

-O - операционная система

–sP - пинг сканнирование

-PN - не использовать пинг сканнирование

-PU - UDP пингование

-PO <список_протоколов> - пингование с использованием IP протокола

-PR - ARP пингование

--traceroute - Отслеживать путь к хосту

--dns-servers <server1>[,<server2>[,...]] - Сервера для обратного разрешения DNS

Скрипты

Чтобы установить скрипт, требуется закинуть его в папку scripts и запустить --script-updatedb

Скрипты загружаются командой --script <категории-скриптов>|<директория>|<имя_файла>|all

amap

Amap предназначен для определения типа сервиса на нестандартном порту.

Он состоит из нескольких пакетов.

Советуют вначале использовать amapcrap, а позже на его основе amap.

amapcrap

amapcrap отсылает случайные данные на определенный порт и пытается получить ответ от сервера.

Использование:

amapcrap [args] TARGET PORT

amap

Автоматизированный и улучшенный amapcrap.

Использование:

amap [args] TARGET PORT

Аргументы

-A - пытается определить версию с помощью специальных пакетов.

-B - только показать баннеры.

-W - обновить базу.

-P - full connect port scanner

-6 - ipv6

-d - дампить все пакеты

-o - вывод в файл

zmap

Предназначена для быстрого сканнирования диапозонов ip-адресов.

Использование:

zmap [args] -p [ports] [ip(s)] -o [file output or -]

Аргументы

--list-probe-modules - список доступных модулей зондирования

-M [модуль] - выбрать модуль зондирования

--probe-args=args - аргументы, для передачи модулю зондирования

--list-output-modules - cписок доступных модулей вывода

-i [имя] - имя сетевого интерфейса

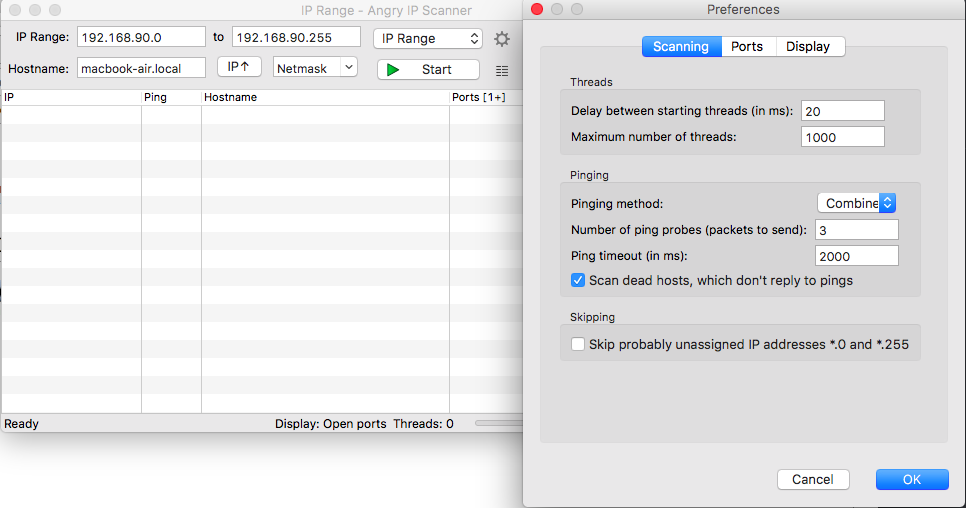

angry ip scanner

GUI версия сетевого сканнера - преимущественно используется для быстрого поиска хостов с определенными открытыми портами.

Интерфейс достаточно примитивен, поэтому просто скину скриншот: