Ssrf — различия между версиями

Drakylar (обсуждение | вклад) м |

Drakylar (обсуждение | вклад) м (→Поиск) |

||

| Строка 5: | Строка 5: | ||

==Поиск== | ==Поиск== | ||

| − | ( | + | Данная тема может появляться в разных тематиках и обозначаться разными ключевыми словами. |

| + | |||

| + | ===Прокси=== | ||

| + | |||

| + | Самое типичное - возможность использования скрипта как веб-прокси. | ||

| + | |||

| + | [[Файл:Proxy.png]] | ||

| + | |||

| + | Если вы анализируете непосредственно HTTP запросы, то может быть следующее: | ||

| + | |||

| + | POST /proxy.php HTTP/1.1 | ||

| + | Host: coolserver.com | ||

| + | |||

| + | url=http://ipwnedyourscript.org | ||

| + | |||

| + | ===Скачивание файлов=== | ||

| + | |||

| + | Всем известный пример - скачивание аватарки по http без проверки типа файла. | ||

| + | |||

| + | [[Файл:Imageurl.png]] | ||

| + | |||

| + | Но так же это происходит и при скачивании файлов любых форматов: | ||

| + | |||

| + | [[Файл:Filebyurl.png]] | ||

| + | |||

| + | Иногда это может перейти в другие уязвимости, например File Upload + LFI = RCE (или сразу shell upload). | ||

| + | О них вы можете почитать в соответствующих статьях. | ||

| + | |||

| + | Данный случай рассматривается [[ТОЛЬКО]] в случае наличия фильтрации, не позволяющий запуск произвольного кода. | ||

==Эксплуатация== | ==Эксплуатация== | ||

Версия 15:17, 2 марта 2017

SSRF(Server-Side Request Forgery) - это возможность передавать url, по которому впоследствии перейдет уязвимый сервер.

Статья разделена на поиск уязвимого параметра для передачи URL и уже непосредственно эксплуатацию.

Содержание

Поиск

Данная тема может появляться в разных тематиках и обозначаться разными ключевыми словами.

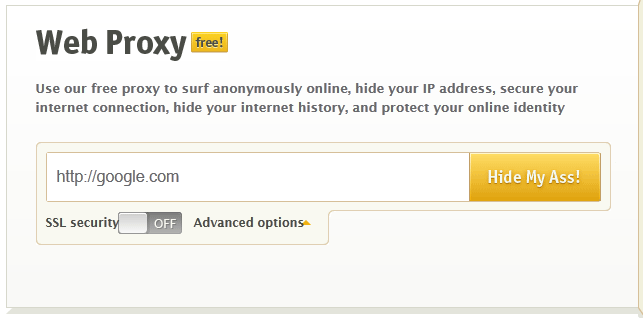

Прокси

Самое типичное - возможность использования скрипта как веб-прокси.

Если вы анализируете непосредственно HTTP запросы, то может быть следующее:

POST /proxy.php HTTP/1.1

Host: coolserver.com

url=http://ipwnedyourscript.org

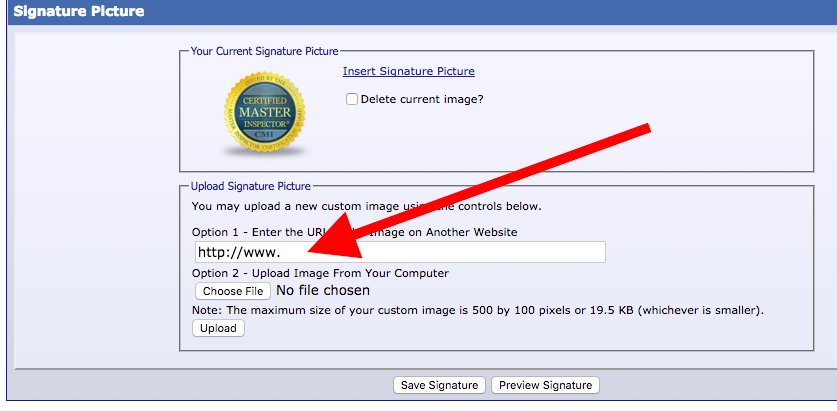

Скачивание файлов

Всем известный пример - скачивание аватарки по http без проверки типа файла.

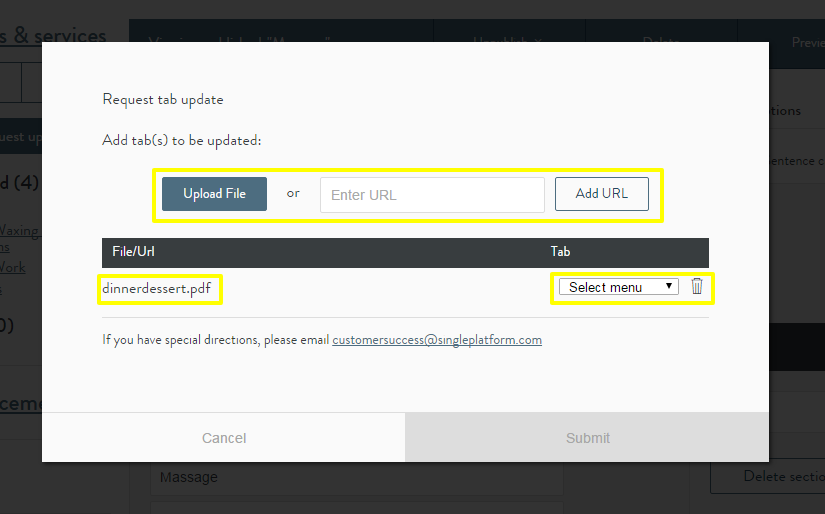

Но так же это происходит и при скачивании файлов любых форматов:

Иногда это может перейти в другие уязвимости, например File Upload + LFI = RCE (или сразу shell upload). О них вы можете почитать в соответствующих статьях.

Данный случай рассматривается ТОЛЬКО в случае наличия фильтрации, не позволяющий запуск произвольного кода.

Эксплуатация

(что требуется для эксплуатации - что не должно фильтроваться)

Помощь при эксплуатации

(обьяснение для чего нужны префиксы - кратко!)

Префикс http(s)

(обьяснение с примером)

Префикс file

(обьяснение с примером)

Префикс tftp

(обьяснение с примером)

Префикс gopher

(обьяснение с примером)

Префикс dict

(обьяснение с примером)

Префикс rtsp

(обьяснение с примером)

(добавь еще префиксов)

Вектора атак

Чтение локальных файлов

(перечисляешь способы)

Скачивание файлов

(перечисляешь способы - не знаю точно возможен ли данный вектор)

Подключение к сервисам за фаерволом

(перечисляешь способы)

Сканирование портов

(перечисляешь способы + скрипты реализации)

Особенности ПО

Curl

(что поддерживает)

Requests

(что поддерживает)

(добавь свое - например робобраузеры)

Примеры из тасков

(примеры использования каких то векторов)

Райтапы

(ссылки)

Полезные ссылки

(ссылки)