Pcap — различия между версиями

Drakylar (обсуждение | вклад) м |

Drakylar (обсуждение | вклад) м (→HTTP) |

||

| (не показано 5 промежуточных версий этого же участника) | |||

| Строка 1: | Строка 1: | ||

| + | [[Category:Forensics]] | ||

Сетевой дамп чаще всего предоставляется как .pcap или .pcapng файл. | Сетевой дамп чаще всего предоставляется как .pcap или .pcapng файл. | ||

| Строка 18: | Строка 19: | ||

Обычно требуется повторить отсылку пакета | Обычно требуется повторить отсылку пакета | ||

| + | |||

| + | |||

| + | ===HTTP=== | ||

| + | |||

| + | |||

| + | ===PING(ICMP)=== | ||

| + | |||

| + | |||

| + | ===Socket=== | ||

| + | |||

| Строка 25: | Строка 36: | ||

==Множество пакетов== | ==Множество пакетов== | ||

Для примера | Для примера | ||

| + | |||

| + | |||

| + | ===Bittorrent=== | ||

| + | |||

| + | |||

| + | ===HTTP=== | ||

| + | |||

| + | ====Cookie==== | ||

| + | |||

| + | Проверяем наличие куки в Wireshark: | ||

| + | |||

| + | http.cookie | ||

| + | |||

| + | |||

| + | ====Files/Pages==== | ||

| + | |||

| + | Скачиваем все файлы: | ||

| + | |||

| + | [[File:httpdownload.png]] | ||

| + | |||

| + | ===SMB=== | ||

| + | |||

| + | |||

| + | ===HTTPS=== | ||

| + | |||

| + | |||

| + | ===SSH=== | ||

| + | |||

| + | |||

| + | |||

| + | ===USB=== | ||

| + | |||

| + | Чаще всего предоставляется дамп в виде pcapng файла. | ||

| + | |||

| + | Вначале найдем id device, у которого было больше всего пакетов. | ||

| + | Далее найдем '''GET DESCRIPTOR Response DEVICE''' для данного устройства. | ||

| + | Смотрим на описание пакета и во вкладке '''DEVICE DESCRIPTOR''' узнаем что за устройство. | ||

| + | Далее действуем по ситуации. | ||

| + | |||

| + | ====USB-Mouse==== | ||

| + | Чаще требуется составить картинку из координат мышки. | ||

| + | |||

| + | Пример таска можете посмотреть с google ctf: https://amritabi0s.wordpress.com/2016/06/15/google-ctf-for2/ | ||

| + | |||

| + | Код программы постить тут нецелесообразно тк он меняется в зависимости от таска. | ||

| + | |||

| + | |||

| + | ====USB-Keyboard==== | ||

| + | |||

| + | В данном случае требуется следующее (Wireshark): | ||

| + | |||

| + | 1. Выделить нужное устройство фильтром usb.data_flag == "present (0)" && usb.device_address == 21 | ||

| + | 2. Создать колонку Leftover Capture Data | ||

| + | 3. Убрать все остальные колонки | ||

| + | 4. Экспортировать пакеты как csv | ||

| + | 5. .cvs -> .txt | ||

| + | 6. Оставить в файле только значения Leftover Capture Data | ||

| + | 7. Первый байт - shift и тд, третий байт - нажатая клавиша | ||

| + | 8. По таблицам USB HID расшифровать нажатия. | ||

| + | |||

| + | =====Клавиши расшифровка===== | ||

| + | |||

| + | ======Обыкновенная клавиатура====== | ||

| + | |||

| + | [[File:KeyboardHID.gif]] | ||

| + | |||

| + | [http://www.hiemalis.org/~keiji/PC/scancode-translate.pdf Большая таблица кодов] | ||

| + | |||

| + | [http://www.usb.org/developers/hidpage/Hut1_12v2.pdf Таблица в документации(10 глава)] | ||

| + | |||

| + | |||

| + | ======MPC (разделенная клавиатура)====== | ||

| + | |||

| + | Суть в том, чтобы расшифровать текст используя коды для обыкновенной клавиатуры и с помощью данной картинки перевести в читабельный вид. | ||

| + | |||

| + | [[File: PIDKeyboard-new.png]] | ||

| + | |||

| + | =====Райтапы===== | ||

| + | |||

| + | http://countersite.org/articles/net/111-intercepted-conversations-pt1.html | ||

Текущая версия на 17:33, 1 сентября 2016

Сетевой дамп чаще всего предоставляется как .pcap или .pcapng файл.

Открыть его можно с помощью следующих программ:

- Wireshark

- CocoaPacketAnalyser

- Scapy(библиотека python)

Рассмотрим классификацию тасков на анализирование сетевого дампа.

Для начала разделим все задания по количеству пакетов.

Несколько пакетов (не более 20)

Данные таски сводятся к примитивны вещам, рассмотрим самые популярные.

Один пакет

Обычно требуется повторить отсылку пакета

HTTP

PING(ICMP)

Socket

Множество пакетов

Для примера

Bittorrent

HTTP

Cookie

Проверяем наличие куки в Wireshark:

http.cookie

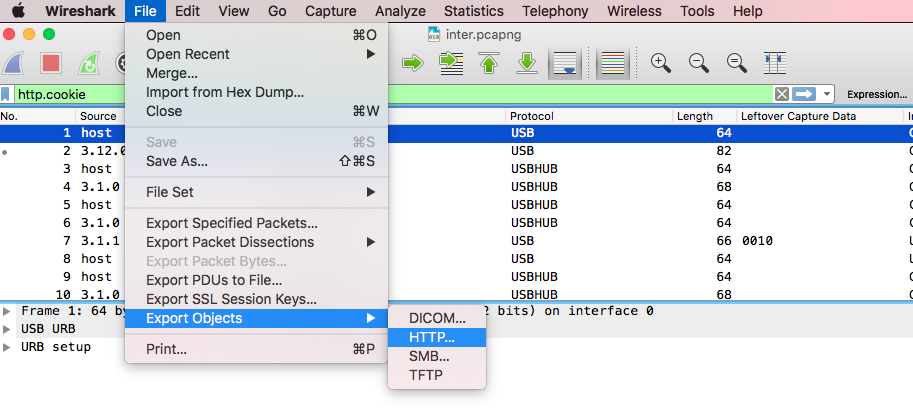

Files/Pages

Скачиваем все файлы:

SMB

HTTPS

SSH

USB

Чаще всего предоставляется дамп в виде pcapng файла.

Вначале найдем id device, у которого было больше всего пакетов. Далее найдем GET DESCRIPTOR Response DEVICE для данного устройства. Смотрим на описание пакета и во вкладке DEVICE DESCRIPTOR узнаем что за устройство. Далее действуем по ситуации.

USB-Mouse

Чаще требуется составить картинку из координат мышки.

Пример таска можете посмотреть с google ctf: https://amritabi0s.wordpress.com/2016/06/15/google-ctf-for2/

Код программы постить тут нецелесообразно тк он меняется в зависимости от таска.

USB-Keyboard

В данном случае требуется следующее (Wireshark):

1. Выделить нужное устройство фильтром usb.data_flag == "present (0)" && usb.device_address == 21

2. Создать колонку Leftover Capture Data

3. Убрать все остальные колонки

4. Экспортировать пакеты как csv

5. .cvs -> .txt

6. Оставить в файле только значения Leftover Capture Data

7. Первый байт - shift и тд, третий байт - нажатая клавиша

8. По таблицам USB HID расшифровать нажатия.

Клавиши расшифровка

Обыкновенная клавиатура

Таблица в документации(10 глава)

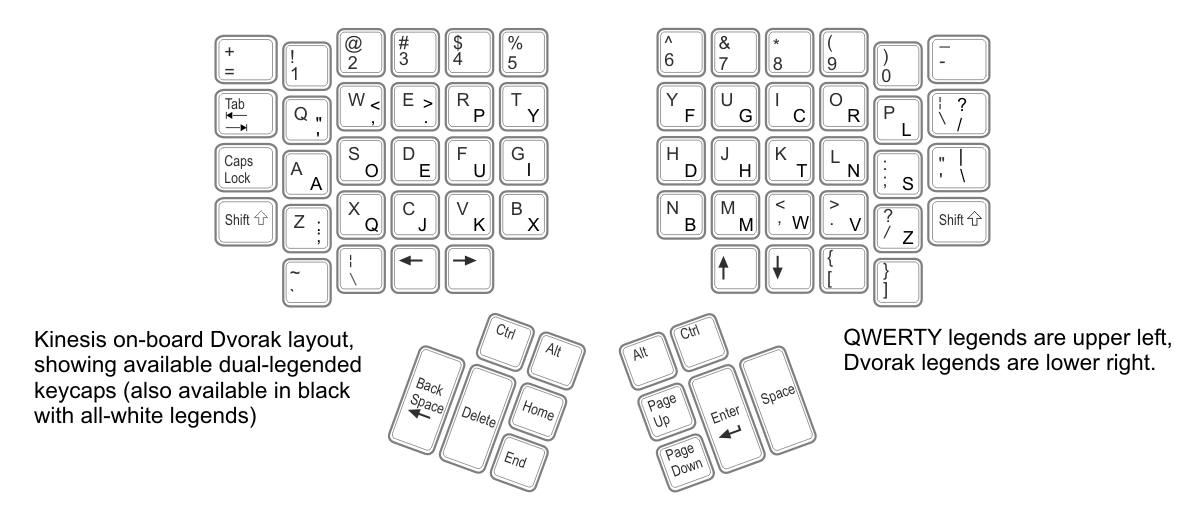

MPC (разделенная клавиатура)

Суть в том, чтобы расшифровать текст используя коды для обыкновенной клавиатуры и с помощью данной картинки перевести в читабельный вид.

Райтапы

http://countersite.org/articles/net/111-intercepted-conversations-pt1.html